আজ আমি আপনাদের সাথে শেয়ার করব সাইবার সিকিউরিটির একটা খুবই গুরুত্বপূর্ণ টপিক – সাইবার কিল চেইন (Cyber Kill Chain)। এই জিনিসটা নিয়ে অনেকেই হয়তো খুব একটা পরিচিত নন, তাই চলুন একটু সহজভাবে বুঝে নেই।

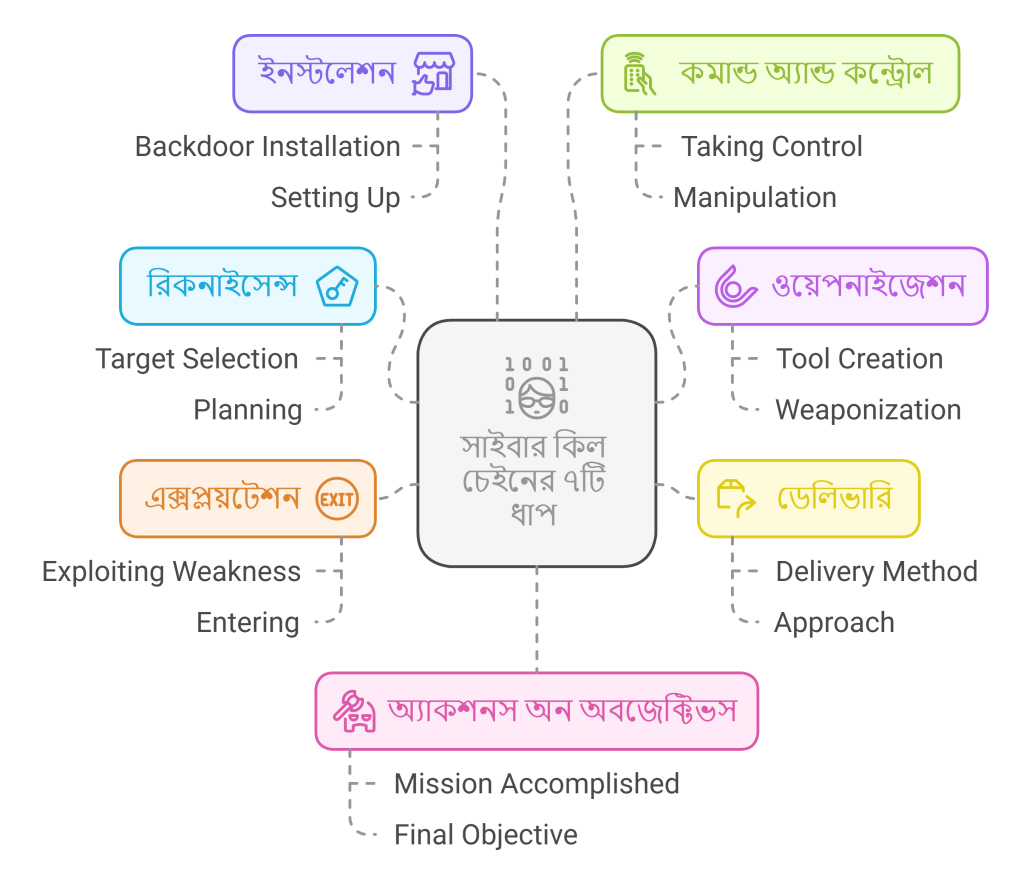

সাইবার কিল চেইন কি জিনিস? (What is the Cyber Kill Chain?)

সোজা কথায় বলতে গেলে, এটা হলো একটা মডেল যা দেখিয়ে দেয় হ্যাকাররা কীভাবে ধাপে ধাপে একটা সিস্টেমে ঢুকে ক্ষতি করে। মজার ব্যাপার হলো, এই ধারণাটা আসলে মিলিটারি থেকে নেওয়া। ২০১১ সালে লকহিড মার্টিন (Lockheed Martin) নামের একটা কোম্পানি এটাকে সাইবার সিকিউরিটিতে নিয়ে আসে। অনেকটা যেন শত্রুর ঘাঁটিতে হামলা করার স্ট্র্যাটেজি!

আচ্ছা, এখন প্রশ্ন হলো – এটা জানা এতো জরুরি কেন? কারণ, আজকালকার দিনে সাইবার অ্যাটাক এতোই জটিল হয়ে গেছে যে, আপনি যদি না জানেন কীভাবে একজন হ্যাকার কাজ করে, তাহলে আপনি নিজেকে বাঁচাবেন কীভাবে? এটা অনেকটা দাবা খেলার মতো, প্রতিপক্ষের চাল বুঝতে পারলে নিজের চালে জেতার সম্ভাবনা বাড়ে। সাইবার কিল চেইন আমাদের সেই চালগুলো বুঝতে সাহায্য করে।

চলুন তাহলে দেখে নেই সেই সাতটা ধাপ:

১. রিকনাইসেন্স – তথ্য সংগ্রহের খেলা (Reconnaissance – The Information Gathering Game):

এটা হলো প্রথম ধাপ, যেখানে হ্যাকার ঠিক করবে কাকে টার্গেট করবে। মনে করেন, একজন চোর চুরি করার আগে বাড়িটা কয়েকদিন ঘুরে ঘুরে দেখে, কোথায় সিসিটিভি আছে, কোথায় দুর্বলতা আছে। হ্যাকারও তাই করে – টার্গেটের ওয়েবসাইট, ইমেইল, সোশ্যাল মিডিয়া, এমনকি তাদের কর্মচারীদের সম্পর্কেও তথ্য খোঁজে। অনেকটা গোয়েন্দাগিরি করার মতো। তারা “পাসিভ রিকনাইসেন্স” (passive reconnaissance) ও “অ্যাক্টিভ রিকনাইসেন্স” (active reconnaissance) নামের দুই ধরনের টেকনিক ব্যবহার করে।

সংক্ষেপে:

- প্যাসিভ রিকনাইসেন্স: টার্গেটের সিস্টেমের সাথে সরাসরি যোগাযোগ না করে তথ্য সংগ্রহ করা। ঝুঁকি কম, কিন্তু তথ্য সীমিত।

- অ্যাক্টিভ রিকনাইসেন্স: টার্গেটের সিস্টেমের সাথে সরাসরি যোগাযোগ করে তথ্য সংগ্রহ করা। ঝুঁকি বেশি, কিন্তু আরও ডিটেইল তথ্য।

অ্যাটাকাররা প্রায়ই প্যাসিভ আর অ্যাক্টিভ রিকনাইসেন্স দুটোই ব্যবহার করে টার্গেট সম্পর্কে একটা সম্পূর্ণ ছবি তৈরি করার জন্য। তারা প্রথমে প্যাসিভ মেথড ব্যবহার করে একটা ওভারভিউ নেয়, তারপর অ্যাক্টিভ মেথড ব্যবহার করে নির্দিষ্ট দুর্বলতা খুঁজে বের করে।

২. ওয়েপনাইজেশন – অস্ত্র তৈরির পালা (Weaponization – The Weapon Building Phase):

এই ধাপে হ্যাকার তার “অস্ত্র” তৈরি করে। এটা হতে পারে একটা ভাইরাস (ভাইরাস) (যেমন র্যানসমওয়্যার (ransomware)), ম্যালওয়্যার (malware), বা অন্য কোনো প্রোগ্রাম যা দিয়ে সে সিস্টেমে ঢুকবে। এই অস্ত্রটা টার্গেটের দুর্বলতা অনুযায়ী তৈরি করা হয়, অনেকটা যেন one size fits all না হয়ে, tailor-made হয়। উদাহরণস্বরূপ, যদি টার্গেটের সিস্টেম পুরোনো সফটওয়্যার ব্যবহার করে, তাহলে হ্যাকার সেই পুরোনো সফটওয়্যারের দুর্বলতার জন্য তৈরি করা এক্সপ্লয়েট ব্যবহার করবে।

৩. ডেলিভারি – আক্রমণের শুরু (Delivery – The Attack Begins):

এখন সেই অস্ত্র টার্গেটের কাছে পৌঁছে দেওয়ার পালা। এটা অনেকটা “ট্রোজান হর্স” (Trojan Horse)-এর মতো। সাধারণত একটা মেইল পাঠানো হয় (যাকে আমরা বলি ফিশিং মেইল (phishing email)), অথবা কোনো ওয়েবসাইটের মাধ্যমে (যেখানে স্ক্রিপ্ট লুকিয়ে রাখা হয়) এটা করা হয়। এমনকি ইউএসবি ড্রাইভের মাধ্যমেও এটা ছড়ানো যেতে পারে। আজকাল সোশ্যাল মিডিয়াতেও মিথ্যা লিঙ্কের মাধ্যমে এই “ডেলিভারি” করা হয়।

৪. এক্সপ্লয়টেশন – দুর্বলতার সুযোগ নেওয়া (Exploitation – Taking Advantage of Vulnerabilities):

এই ধাপে হ্যাকার সিস্টেমের দুর্বলতাগুলো কাজে লাগায়। এটা ঠিক যেমন একটা চোর জানালার ফাঁক দিয়ে ঢোকে। সফটওয়্যারের কোডে যদি কোনো “বাগ” (bug) থাকে, হ্যাকার সেটা ব্যবহার করে ভেতরে ঢোকার চেষ্টা করে। এই ধাপে তারা “জিরো-ডে এক্সপ্লয়েট” (zero-day exploit) ব্যবহার করতে পারে, যা সফটওয়্যার কোম্পানিও জানেন না।

৫. ইনস্টলেশন – জাঁকিয়ে বসা (Installation – Establishing a Foothold):

একবার ঢুকে গেলে হ্যাকার নিজের প্রোগ্রাম ইনস্টল করে। এটা তার জন্য একটা পিছনের দরজা খুলে রাখে, যাতে সে যখন খুশি ঢুকতে পারে। এটা অনেকটা একটা “ব্যাকডোর” (backdoor) তৈরির মতো, যা দিয়ে সে পরে আবার আসতে পারে। এই ম্যালওয়্যার (malware) সাধারণত সিস্টেমের গুরুত্বপূর্ণ ফোল্ডারে ইনস্টল করা হয়, যাতে এটা কম্পিউটার চালু হলেই শুরু হয়ে যায়।

৬. কমান্ড অ্যান্ড কন্ট্রোল – দূর থেকে নিয়ন্ত্রণ (Command and Control – Remote Control):

এখন হ্যাকার দূর থেকে সিস্টেম কন্ট্রোল করতে পারে। মনে করুন, এটা একটা রিমোট কন্ট্রোল যা দিয়ে সে যা খুশি করতে পারে – ফাইল ডিলিট করতে পারে, ডেটা চুরি করতে পারে, এমনকি পুরো সিস্টেম বন্ধও করে দিতে পারে। তারা একটা “কমান্ড অ্যান্ড কন্ট্রোল সার্ভার” ব্যবহার করে এই কাজ করে।

৭. অ্যাকশনস অন অবজেক্টিভস – লক্ষ্য পূরণ (Actions on Objectives – Achieving the Goal):

এটা শেষ ধাপ, যেখানে হ্যাকার তার মূল উদ্দেশ্য পূরণ করে। এটা হতে পারে ডেটা চুরি (যেমন ক্রেডিট কার্ড নম্বর বা ব্যক্তিগত তথ্য), টাকা চুরি, বা সিস্টেম নষ্ট করে দেওয়া (যেমন কোন কোম্পানির ওয়েবসাইট হ্যাক করে সেটা বন্ধ করে দেওয়া)। তারা “র্যানসমওয়্যার” ব্যবহার করে ফাইল এনক্রিপ্ট করে টাকাও দাবি করতে পারে।

কেন এটা জানা জরুরি?

আসলে, সাইবার কিল চেইন জানার সবচেয়ে বড় সুবিধা হলো – আপনি জানতে পারবেন কোন ধাপে কী ধরনের সুরক্ষা প্রয়োজন। ধরুন, আপনি প্রথম ধাপেই হ্যাকারকে আটকাতে পারলেন (যেমন ফিশিং মেইল শনাক্ত করে), তাহলে বাকি ধাপগুলোর কথা ভাবতেই হবে না। প্রতিরোধ সবসময় চিকিৎসার চেয়ে ভালো।

তবে মনে রাখবেন, এই মডেলটাও পারফেক্ট নয়। কারণ আজকাল হ্যাকাররা অনেক স্মার্ট হয়ে গেছে। তারা এই ধাপগুলো মেনে চলে না। এআই-এর যুগে তো কথাই নেই। তাই সাইবার সিকিউরিটি নিয়ে আপডেটেড থাকা খুবই জরুরি। নতুন কি ধরনের হুমকি আসছে, সেগুলো সম্পর্কে জানতে হবে আর সেই অনুযায়ী প্রস্তুতি নিতে হবে।

শেষ কথা

সাইবার নিরাপত্তা নিয়ে সচেতন থাকুন। মনে রাখবেন, ইন্টারনেটে কেউ আপনার বন্ধু নয়, আবার সবাই শত্রুও নয়। তাই সতর্ক থাকুন, কিন্তু ভয় পাবেন না। সাইবার কিল চেইন সম্পর্কে জানা থাকলে অনেক বিপদ থেকে নিজেকে বাঁচাতে পারবেন। আর সবসময় সন্দেহজনক কিছু দেখলে সাথে সাথে রিপোর্ট করুন।

আপনাদের কোন প্রশ্ন থাকলে কমেন্টে জানাতে পারেন। পরবর্তী পোস্টে আবার দেখা হবে নতুন কোনো টপিক নিয়ে। ভালো থাকবেন, নিরাপদে থাকবেন।

Leave a comment